Marsh stima in circa 700 milioni di euro (814 milioni di dollari) nel 2024 i pagamenti annuali globali osservabili per il ransomware, con i danni effettivi che superano di gran lunga tale importo. Il report “Inside the Ransomware Ecosystem“, sviluppato in collaborazione con Northwave, fornisce un’analisi approfondita degli autori del ransomware e delle loro metodologie in continua evoluzione.

Il report evidenzia un cambiamento significativo nel profilo delle vittime poiché i criminali hanno smesso di concentrarsi esclusivamente sulle grandi aziende e hanno spostato il focus sulle PMI, soprattutto quelli vulnerabili. Inoltre, gli attacchi si sono evoluti tanto nei metodi quanto nel volume. A livello globale, il pagamento medio di un attacco ransomware ammonta a 172.000 euro, circa il 2% degli ingressi annuali dell’azienda colpita.

In origine, l’estorsione informatica prevedeva che gli autori delle minacce diffondessero il ransomware – software dannoso che crittografa i dati e i sistemi delle organizzazioni –

richiedendo un riscatto, in genere pari a circa il 2% del fatturato annuo, in cambio

di una chiave di decrittazione. Oggi, la maggior parte degli attacchi ransomware prevede, o è accompagnata dall’esfiltrazione di dati sensibili (estorsione di dati) o altri metodi di estorsione. Gli autori delle minacce sfruttano questi metodi aggiuntivi per indurre le vittime a pagare un riscatto, al fine di prevenire fughe di dati o vendite.

Gli autori di ransomware che prendono di mira l’Europa provengono prevalentemente dalla Russia. Spinto principalmente da motivazioni finanziarie, il solido modello di business del ransomware ha trasformato la criminalità informatica in un’industria multimiliardaria. Allo stesso tempo, i gruppi ransomware stanno emergendo come strumenti ibridi del potere statale, fondendo il profitto criminale con la strategia geopolitica e oscurando il confine tra

attori statali e criminali. I gruppi ransomware russi, ad esempio, hanno intensificato i loro attacchi contro infrastrutture critiche in Europa, come il settore sanitario, riflettendo gli obiettivi strategici della Russia e preservando al contempo la plausibile negabilità.

La maggior parte degli autori di minacce ransomware ad alto volume si affida al ransomware-as-a-service (RaaS). In questo modello di business, un gruppo sviluppa malware e infrastrutture per condurre attacchi ransomware. La struttura e l’organizzazione di questi gruppi spesso rispecchiano quelle di aziende tecnologiche di medie dimensioni, alcune delle quali investono milioni di euro nello sviluppo di ransomware e infrastrutture a marchio.

Altri attori di minacce, noti come affiliati, pagano una tariffa fissa per utilizzare il ceppo e l’infrastruttura ransomware, in genere una percentuale del riscatto estorto dai bersagli. Questa fiorente economia sommersa consente ad attori meno qualificati dal punto di vista tecnico di trarre vantaggio da kit malware e strumenti di distribuzione automatizzata.

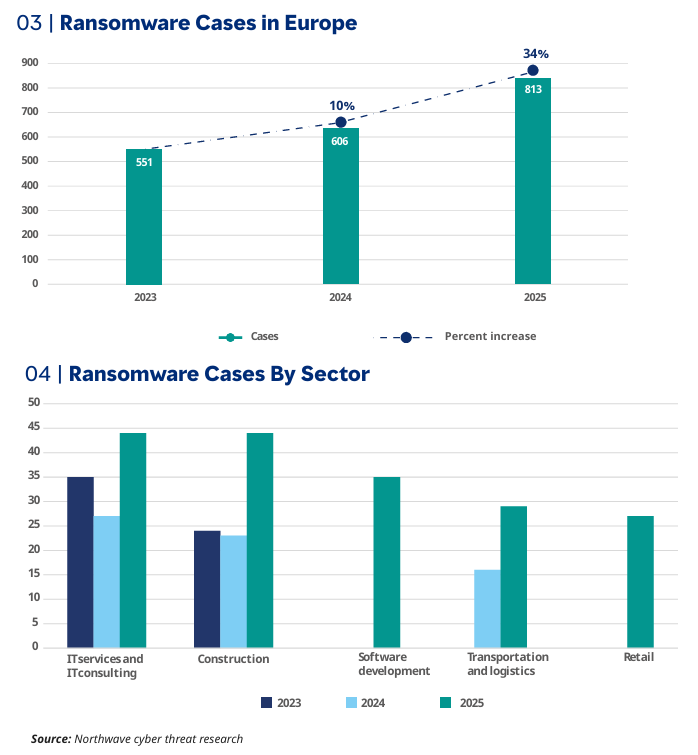

Secondo Northwave, l’attività ransomware in Europa ha subito un’accelerazione nel 2025. A metà anno, i casi segnalati avevano già raggiunto circa i due terzi dei 1.231 incidenti registrati nel 2024, con un aumento del 34% rispetto alla prima metà del 2024 e i casi reali potrebbero essere molti di più. Gli importi medi dei riscatti stanno tuttavia diminuendo.

I target principali degli attacchi sono fornitori di servizi IT, ma anche il settore edile ha registrato un aumento significativo degli attacchi nel 2025, mentre aziende di sviluppo software, vendita al dettaglio e trasporti/logistica sono emersi come obiettivi principali nel 2025.

Mentre le aziende più grandi hanno sviluppato una strategia di sicurezza informatica più matura, guidata in parte da normative più severe e da coperture assicurative informatiche, le PMI si trovano ora ad affrontare un forte aumento degli attacchi ransomware. Gli obiettivi più interessanti sono i settori con vulnerabilità software note, punti di ingresso nella supply chain, scarsa tolleranza ai tempi di inattività, accesso a dati sensibili e pressioni sulla conformità normativa.

Northwave osserva sempre più spesso che gli autori delle minacce sfruttano le vulnerabilità della supply chain prendendo di mira fornitori, fornitori e service provider interconnessi. La complessità e la dipendenza all’interno delle supply chain creano punti ciechi, dove un singolo partner compromesso può garantire un ampio accesso a più organizzazioni. Gli autori delle minacce utilizzano questi punti deboli per distribuire il ransomware su larga scala, aggirando le difese dirette e amplificando le interruzioni in interi ecosistemi. In particolare, la ricerca mostra anche un aumento significativo degli attacchi ransomware

che hanno preso di mira le organizzazioni in Germania nella prima metà del 2025, quasi il doppio rispetto allo stesso periodo del 2024. Edilizia, servizi IT, manifatturiero, logistica e business-to-consumer sono tra i settori tedeschi più presi di mira.

Una volta all’interno, i criminali informatici che sfruttano il ransomware possono agire

velocemente. Attività che un tempo richiedevano giorni o settimane ora si svolgono in poche ore. Gli autori delle minacce utilizzano tecniche di elusione del rilevamento e risposta agli endpoint (EDR) per rimanere inosservati: abusando di strumenti di sistema legittimi, nascondendosi all’interno di processi affidabili o disattivando del tutto il rilevamento degli endpoint.

Almeno un terzo degli attacchi ransomware gestiti dal Northwave CERT nel 2024 ha avuto un tempo di permanenza inferiore a cinque giorni. Alcuni gruppi ransomware possono sfruttare le vulnerabilità in appena quattro ore. Il tempo medio tra la divulgazione della vulnerabilità e lo sfruttamento in generale è di 17 ore.

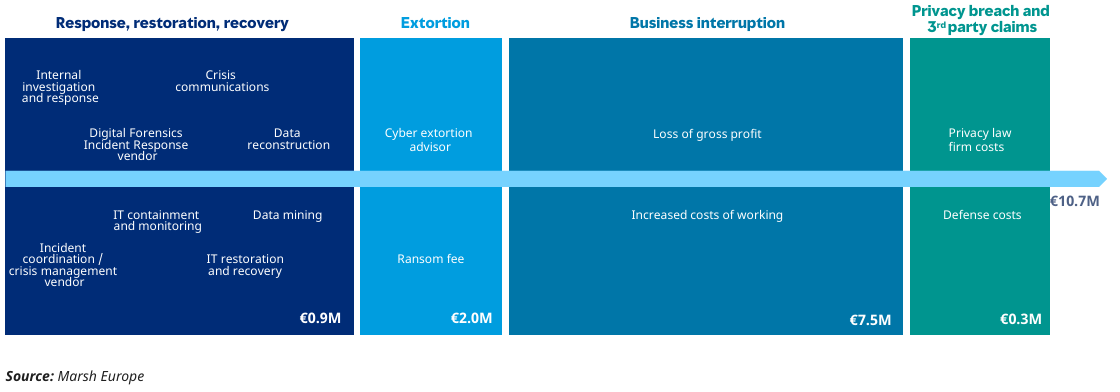

Il report illustra anche l’impatto finanziario di un incidente ransomware che ha colpito un produttore europeo con un fatturato annuo di circa 1 miliardo di euro, coperto da assicurazione informatica.

Come dimostra l’esempio, avere accesso a un’assistenza dedicata 24 ore su 24, 7 giorni su 7 per la risposta agli incidenti è uno dei vantaggi più preziosi dell’assicurazione informatica,

in particolare in caso di incidenti gravi come l’estorsione informatica, con i costi associati generalmente coperti dalla polizza.

La decisione di pagare un riscatto durante un’estorsione informatica è spesso motivata dall’urgente necessità di ripristinare le operazioni e limitare le perdite. Secondo il report un errore comune è ritenere che il pagamento del riscatto riduca i tempi di ripristino o le perdite totali. Approfondimenti del Marsh McLennan Cyber Risk Intelligence Center mostrano che i costi dell’estorsione informatica, comprese le commissioni di riscatto, rappresentano in genere meno di un quarto del totale delle richieste di risarcimento assicurativo. Altri costi, come le perdite per interruzione dell’attività, le spese di recupero e ripristino, i costi di risposta alle violazioni, la responsabilità civile verso terzi e altri, superano di gran lunga i pagamenti del riscatto. È improbabile che questi costi si riducano quanto ci si potrebbe aspettare, nel caso in cui il riscatto venga pagato. Pagare un riscatto è una decisione economica che richiede un’attenta considerazione di fattori etici e legali. Le aziende dovrebbero consultare esperti di sicurezza informatica, consulenti legali, consulenti per i sinistri e assicuratori informatici (se applicabile) per valutare rischi e conseguenze

e comprendere le implicazioni economiche, legali e reputazionali del pagamento o del rifiuto di pagare. Il pagamento non garantisce la decrittazione o l’eliminazione dei dati e le organizzazioni devono comunque rilevare e correggere le vulnerabilità per prevenire future violazioni da parte degli stessi o di altri criminali informatici.

© Riproduzione riservata